Fortinet 防火墙发现关键性漏洞,黑客已于12月利用这一缺陷进行攻击

文章摘要

Fortinet 确认了一个关键性的身份验证绕过漏洞,该漏洞影响特定版本的 FortiOS 防火墙和 FortiProxy 安全网关。此漏洞已于12月初被广泛利用,并且受到 Arctic Wolf 的报告关注。Fortinet 正在针对多个产品推出修复,涵盖共29个漏洞,其中14个影响 FortiOS。攻击者在不同的时间窗口内尝试入侵,并使用虚假来源 IP 地址进行登入操作。漏洞背景

Fortinet 确认了一个位于特定版本 FortiOS 防火墙和 FortiProxy 安全网关中的身份验证绕过漏洞。根据网络安全公司 Arctic Wolf 的报告,这一漏洞在12月初被发现已经遭到广泛利用,似乎是一场不分对象的大规模攻击。

这一零日漏洞的修复是 Fortinet 更大范围修补周期的一部分,Fortinet 刚好发布了针对 29 号漏洞的更新,其中 14 号影响至 FortiOS Fortinet 的 FortiGate 防火墙所使用的操作系统。一些漏洞影响共享相同代码的多个产品,当前此零日漏洞被追踪为 CVE202455591。

尽管 Fortinet 没有将该漏洞的发现归功于 Arctic Wolf,但其建议中列出的攻击指标与 Arctic Wolf 博客中分析的攻击活动相符,后者在12月中对公开的 Fortinet 防火墙管理介面进行了警告。

当时 Arctic Wolf 表示,尚不清楚最初的攻击途径,但其研究人员强烈怀疑有零日漏洞涉及。Fortinet 今日发布的报告确认,CVE202455591 确实是 Arctic Wolf 所观察的攻击中利用的漏洞。

闪电加速器官网“在 12 月初,Arctic Wolf 实验室观察到影响 Fortinet 设备的入侵事件在短时间内聚集在一起,”该公司通过电子邮件告诉 CSO。“这些入侵大部分发生在三天内,但该攻击活动还延续到接下来的几个星期。”

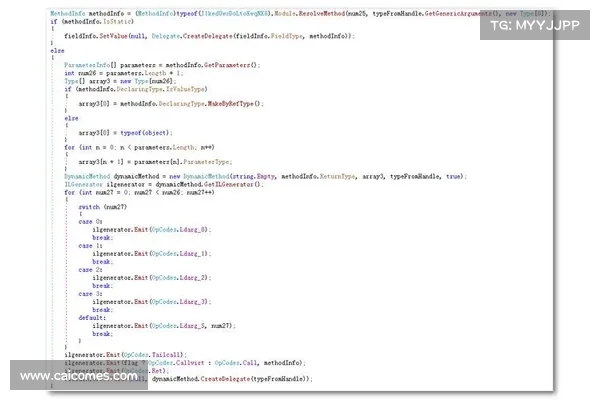

Nodejs 身份验证绕过漏洞

Fortinet 将该漏洞描述为通过替代路径或通道进行的身份验证绕过。成功利用此缺陷会使远程攻击者能够通过向 Nodejs websocket 模块发送特制请求来获取超级管理权限。Nodejs 是当前开发基于 JavaScript 的应用程序最受欢迎的框架之一。

该漏洞被评为严重,CVSS 得分为 96,受影响的版本包括:

产品受影响版本FortiOS 70700 到 7016FortiProxy 70700 到 7019FortiProxy 72720 到 7212

产品受影响版本FortiOS 70700 到 7016FortiProxy 70700 到 7019FortiProxy 72720 到 7212旧版本的 FortiOS如 64或更新版本如 72、74 和 76不受影响。

盗取 VPN 帐号与凭证嗅探

根据 Arctic Wolf 的观察,攻击者早在 11 月 16 日就开始扫描易受攻击的设备,当时在可疑设备的 jsconsole 中观察到多次以管理员身份登入的事件。jsconsole 是 FortiOS 网页管理界面的一个功能,允许管理员通过基于 JavaScript 的网页环境访问底层操作系统的命令行介面。这一功能在之前的 Fortinet 利用事件中遭到滥用,包括 2023 年针对 CVE202226118 的一个概念验证利用。

Arctic