OAuth与XSS漏洞结合导致重大安全隐患

重点概述

研究人员通过结合OAuth特性与一种陈旧的跨站脚本XSS漏洞,成功接管了HotJar和Business Insider的在线服务账户。因HotJar服务超过100万家网站,包括Adobe、Microsoft、TMobile和Nintendo等,安全专家对这一问题十分重视,尽管这些年安全产品中已经叠加了许多保护措施来抵御XSS攻击。

在Salt Labs于7月29日的博客文章中,研究人员指出,尽管研究团队主要集中在HotJar和Business Insider这两个目标上,但这一问题并不局限于这两家公司。研究人员表示,由于OAuth的普及以及XSS漏洞的普遍存在,这个问题很可能存在于许多其他网络服务中。

漏洞解析

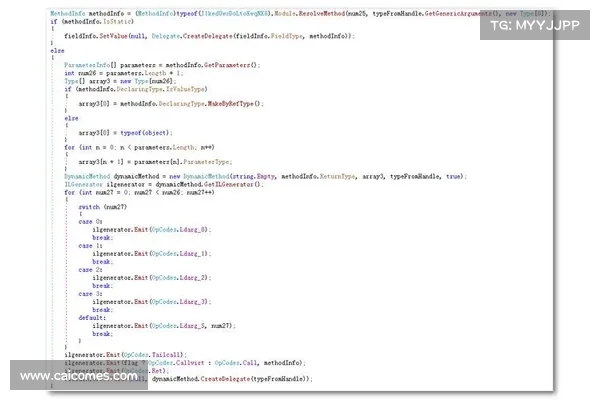

XSS漏洞允许攻击者在受害者的浏览器上运行JavaScript代码。为了利用这一漏洞,研究人员解释说,攻击者只需向受害者发送一个指向他们想要攻击的服务的有效链接。

攻击者可以通过电子邮件、短信、社交媒体或在在线论坛中发布链接。由于链接是完全合法的,受害者几乎无法判断它是否属于更大攻击的一部分,除非进行深入的技术分析。一旦受害者点击链接,攻击者即可完全控制该账户,执行任何账户操作并访问任何存储的数据。

Callie Guenther,Critical Start的网络威胁高级研究经理,解释说,攻击者能够利用XSS缺陷破坏用户与应用程序的交互,窃取敏感数据并冒充用户。

在HotJar案件讨论的漏洞中,Guenther进一步阐述,XSS与OAuth的结合被利用。攻击者通过利用XSS,可以Manipulate OAuth令牌或会话,获得未经授权的用户账户及敏感数据访问权限。

Guenther补充道,从情报角度来看,此事件强调了安全团队需持续保持警惕并积极追踪威胁的必要性。Guenther表示,这提醒我们安全并不是一个静态领域:旧漏洞的新利用方式可能会随着技术的发展而出现。

“威胁情报团队应该不断更新威胁模型和攻击场景,以反映对手的当前能力,特别是在与不同技术和平台的整合方面,”Guenther说。“此外,安全团队应关注其他服务中类似的漏洞。考虑到OAuth的普遍性以及XSS漏洞的持续性,其他广泛使用的服务中很可能也存在类似的安全缺陷。”

Inversion6的首席信息安全官Tom Siu补充说,作为CISO,他一直倡导简化认证过程,而使用OAuth给团队节省了许多用户账户管理的时间。然而,Siu表示,任何使用OAuth的网络服务所有者都需要检查其系统是否存在XSS挑战,并采取修复措施,以避免可能影响众多部署在云应用中的攻击机制。

“例如,越来越多的州和联邦政府服务正在转向基于OAuth的服务以允许消费者登录,这对某些情况影响巨大,”Siu说。“我建议我们所有的漏洞管理供应商能够针对这种XSS调整新的检测机制,以便相关责任方能够快速发现并补救,就像HotJar所做的一样。像CrowdStrike事件一样,这一修复需要修改所有的网页服务器认证配置,是一项劳动密集型的风险减缓活动。”

闪电加速器官网表格总结了关键问题:

问题描述影响程度补救措施XSS与OAuth结合漏洞高定期审查和修补漏洞广泛使用的服务共享相同风险中高安全团队需积极监测类似漏洞此事件提醒我们,随着技术的发展,安全领域需要不断进步以应对新兴威胁。